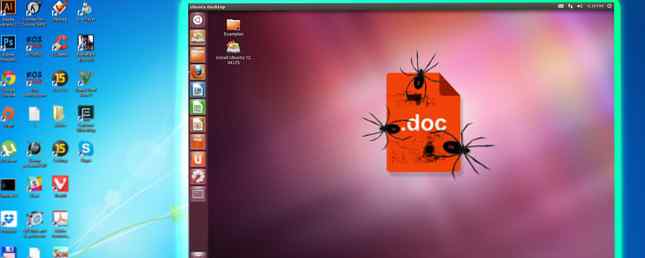

Verdächtige Datei gefunden? Testen Sie es in einer virtuellen Maschine!

Es ist ein Dilemma, dem wir alle schon einmal begegnet sind. Ihr Chef hat Ihnen eine Datei per E-Mail gesendet.

Einerseits kennst du dich haben um es anzusehen Andererseits wissen Sie, wie Ihr Chef ist. Ihr Browser wird von 25 verschiedenen Symbolleisten abgedeckt. 4 Lästige Browsersymbolleisten und Wie Sie sie beseitigen können 4 Lästige Browsersymbolleisten und Wie Sie sie los werden Browser-Symbolleisten scheinen einfach nicht zu verschwinden. Sehen wir uns einige häufige Belästigungen an und erläutern, wie sie entfernt werden können. Lesen Sie mehr und Ihr Chef hat Nein Ahnung, wie sie dorthin gekommen sind. Fast wöchentlich muss der Computer von der IT-Abteilung unter Quarantäne gestellt, desinfiziert und abgespritzt werden.

Können Sie dieser Datei wirklich vertrauen? Wahrscheinlich nicht. Sie könnte Öffnen Sie es auf Ihrem Computer und riskieren Sie eine böse Infektion. Oder Sie können es einfach in einer virtuellen Maschine ausführen.

Was ist eine virtuelle Maschine??

Wenn Sie einen Computer als eine Sammlung physischer Hardwarekomponenten betrachten möchten, eine virtuelle Maschine. Was ist eine virtuelle Maschine? Alles, was Sie wissen müssen, was eine virtuelle Maschine ist Alles, was Sie wissen müssen Mit virtuellen Maschinen können Sie andere Betriebssysteme auf Ihrem aktuellen Computer ausführen. Hier ist, was Sie darüber wissen sollten. Weitere Informationen ist eine Sammlung simulierter Komponenten. Anstatt eine physische Festplatte, ein physisches RAM und eine physische CPU zu haben, werden diese jeweils auf bereits vorhandener Computerhardware simuliert.

Da die Komponenten eines Computers simuliert werden, ist es möglich, ein Betriebssystem auf dieser simulierten Hardware wie Windows, Linux oder FreeBSD Linux oder BSD zu installieren: Welche sollten Sie verwenden? Linux vs. BSD: Welches sollten Sie verwenden? Beide basieren auf Unix, aber hier enden die Gemeinsamkeiten. Hier finden Sie alles, was Sie über die Unterschiede zwischen Linux und BSD wissen müssen. Weiterlesen .

Benutzer verwenden virtuelle Maschinen für eine Vielzahl von Dingen, z. B. zum Ausführen von Servern (einschließlich Webservern), zum Spielen älterer Spiele. Ausführen alter Spiele und Software unter Windows 8 Ausführen alter Spiele und Software unter Windows 8 Eine der großen Stärken von Microsoft - - und Schwächen - ist ihr Fokus auf Rückwärtskompatibilität. Die meisten Windows-Anwendungen werden unter Windows 8 problemlos funktionieren. Dies gilt insbesondere, wenn sie unter Windows 7,… Read More, die Probleme haben, auf modernen Betriebssystemen und für die Webentwicklung ordnungsgemäß zu laufen, funktionieren.

Entscheidend ist jedoch, dass Sie daran denken, dass das, was auf dieser virtuellen Maschine geschieht, nicht auf den Host-Computer herunterfällt. Sie können beispielsweise den CryptoLocker-Virus absichtlich installieren. CryptoLocker ist die übelste Malware aller Zeiten und das, was Sie tun können. CryptoLocker ist die übelste Malware, die Sie jemals hier finden können alle Ihre Dateien. Es fordert dann eine Geldzahlung an, bevor der Zugriff auf Ihren Computer zurückgegeben wird. Lesen Sie auf einer virtuellen Maschine mehr, und die Hostmaschine ist davon nicht betroffen. Dies ist besonders praktisch, wenn Sie eine verdächtige Datei erhalten haben und feststellen müssen, ob sie sicher geöffnet werden kann.

Eine VM bekommen

Es gibt keinen Mangel an VM-Plattformen. Einige dieser Produkte sind proprietäre, kostenpflichtige Produkte wie Parallels for Mac. Es gibt aber auch eine Reihe kostenloser Open-Source-Pakete, die diese Aufgabe ebenfalls gut erfüllen. Eine der bekanntesten ist die VirtualBox von Oracle. Verwendung von VirtualBox: Benutzerhandbuch Verwendung von VirtualBox: Benutzerhandbuch Mit VirtualBox können Sie problemlos mehrere Betriebssysteme installieren und testen. Wir zeigen Ihnen, wie Sie Windows 10 und Ubuntu Linux als virtuelle Maschine einrichten. Lesen Sie mehr, das für Windows, Linux und Mac verfügbar ist.

Nachdem Sie Ihre VM-Software ausgewählt haben, müssen Sie das Betriebssystem auswählen, das auf Ihrem Computer ausgeführt wird. Um eine Kopie von Linux zu erhalten, müssen Sie lediglich eine ISO herunterladen, aber was ist mit Windows??

Windows ist normalerweise nicht kostenlos, auch für Leute, die nur ein VM-Testbed erstellen möchten. Es gibt jedoch einen Workaround mit modern.ie.

Kostenlose VMs?

Modern.ie erlaubt es jedem, eine zeitlich begrenzte Version von Microsoft XP kostenlos und ohne Registrierung auf Windows 10 herunterzuladen. Durch das Verschenken kostenloser, wenn auch verkrüppelter Windows-Versionen hofft Microsoft, dass sie das Interesse von Web-Entwicklern wiedererwecken werden, von denen viele bereits auf Mac und Linux vorgestoßen sind.

Sie müssen jedoch kein Webentwickler sein, um eine VM von modern.ie herunterzuladen. So können Sie verdächtige Software testen, ohne jedoch die Gefahr einer irreparablen Beschädigung Ihrer Windows-Installation zu erleiden.

Wählen Sie einfach die Plattform aus, die Sie testen möchten, und die verwendete Virtualisierungssoftware, und Sie laden eine (anpassbare) ZIP-Datei herunter, die eine virtuelle Maschine enthält. Öffnen Sie es mit Ihrer gewählten Virtualisierungsplattform, und Sie sind fertig.

Lerne etwas Neues

Einer der wichtigsten Vorteile einer sicheren, konsequenzfreien Box ist, dass Sie Risiken eingehen können, die Sie sonst nicht eingehen würden. Für viele ist dies eine Gelegenheit, Fähigkeiten zu erlernen, die sich günstig für eine Karriere im boomenden Bereich des ethischen Hackens eignen. Können Sie aus ethischem Hacking leben? Können Sie aus ethischem Hacking leben? Beschriftet werden a “Hacker” kommt normalerweise mit vielen negativen Konnotationen. Wenn Sie sich als Hacker bezeichnen, werden Sie von den Leuten oft als jemand wahrgenommen, der nur wegen des Kicherns Unheil stiftet. Aber es gibt einen Unterschied… Lesen Sie weiter .

Sie können beispielsweise eine Reihe von Tools zur Netzwerksicherheit testen. So testen Sie Ihre Heimnetzwerksicherheit mit kostenlosen Hacking-Tools Wie testen Sie Ihre Heimnetzwerksicherheit mit kostenlosen Hacking-Tools Netzwerkschutzmaßnahmen können Ihr Setup robuster machen. Verwenden Sie diese kostenlosen Tools, um "Schwachstellen" in Ihrem Heimnetzwerk zu erkennen. Lesen Sie mehr, ohne die Gesetze gegen Computerkriminalität zu brechen. Das Gesetz gegen Computerkriminalität: das Gesetz, das Hacking in Großbritannien kriminalisiert. Das Gesetz über Computermissbrauch: das Gesetz, das Hacking in Großbritannien kriminalisiert. Diese umstrittene Gesetzgebung wurde kürzlich aktualisiert, um der britischen Geheimorganisation GCHQ das Recht zu geben, sich in einen Computer zu hacken. Sogar deins. Weiterlesen . Oder Sie könnten etwas über die Malware-Analyse lernen, Ihre Ergebnisse recherchieren und austauschen und einen Job in diesem boomenden Bereich bekommen.

Der Sicherheitsblogger und Analyst Javvad Malik glaubt, dass diese Art des Lernens wesentlich effektiver ist als das Erlangen von Zertifizierungen und Qualifikationen:

“IT-Sicherheit ist eine Kunstform, da es sich um wissenschaftliche Disziplin handelt. Wir sehen, dass viele großartige Sicherheitsexperten auf unkonventionellen Wegen in die Branche kommen. Ich werde oft von Leuten gefragt, die in die Branche einsteigen wollen, welche Zertifizierung sie benötigen oder welchen Kurs sie einschlagen sollten, und meine Antwort ist, dass es keinen richtigen "richtigen" Weg gibt, um in Sicherheit zu kommen. Es ist nicht wie Gesetz oder Buchhaltung - Sie können da rausgehen und Ihr Handwerk üben - teilen Sie Ihre Erkenntnisse und machen Sie einen Beitrag zur Informationssicherheits-Community. Das wird sich wahrscheinlich weitaus mehr Türen als ein formeller Kanal öffnen.”

Aber sind virtuelle Maschinen wirklich sicher?

Virtuelle Maschinen sind sicher, da sie den simulierten Computer vom physischen Computer isolieren. Dies ist zum größten Teil absolut wahr. Obwohl es einige Ausnahmen gab.

Ausnahmen wie der kürzlich gefixte Venom-Fehler, der die Virtualisierungsplattformen XEN, QEMU und KVM betraf und einem Angreifer erlaubte, ein geschütztes Betriebssystem zu durchbrechen und die zugrunde liegende Plattform zu kontrollieren.

Das Risiko dieses Fehlers, der als "Hypervisor-Privileg-Eskalationsfehler" bekannt ist, kann nicht unterschätzt werden. Wenn sich ein Angreifer beispielsweise für einen VPS bei einem anfälligen Anbieter registriert und einen Venom-Exploit verwendet hat, kann er auf alle anderen virtuellen Maschinen im System zugreifen und Verschlüsselungsschlüssel, Passwörter und Bitcoin-Wallets stehlen.

Symentec - eine hoch angesehene Sicherheitsfirma - hat ebenfalls Bedenken hinsichtlich des Standes der Virtualisierungssicherheit geäußert “Bedrohungen für virtuelle Umgebungen” Whitepaper, das Malware-Hersteller die Virtualisierungstechnologie berücksichtigen, um der Erkennung und weiteren Analyse zu entgehen.

“Neuere Malware verwendet häufig Erkennungstechniken, um festzustellen, ob die Bedrohung in einer virtualisierten Umgebung ausgeführt wird. Wir haben festgestellt, dass rund 18 Prozent aller Malware-Beispiele VMware erkennen und die Ausführung damit beenden werden.”

Diejenigen, die VMs für praktische, praxisnahe Dinge verwenden, sollten auch beachten, dass ihre Systeme für die zahlreichen Sicherheitsrisiken, denen physische Computer ausgesetzt sind, nicht unverwundbar sind.

“Das umgekehrte Argument zeigt, dass vier von fünf Malware-Beispielen auf virtuellen Maschinen ausgeführt werden. Dies bedeutet, dass diese Systeme regelmäßig vor Malware geschützt werden müssen.”

Sicherheitsrisiken für VMs können jedoch leicht gemindert werden. Benutzer von virtualisierten Betriebssystemen sollten ihr Betriebssystem schützen, fortgeschrittene Malware-Erkennungssoftware und Intrusion Detection-Software installieren und sicherstellen, dass ihr System gesperrt ist und regelmäßig Updates erhält.

In Kontext setzen

Es ist erwähnenswert, dass es selten vorkommt, dass eine Malware vor einer VM flieht. Wenn ein Exploit für eine Virtualisierungssoftware gefunden wird, kann dieser schnell behoben werden. Kurz gesagt, es ist weitaus sicherer, verdächtige Software und Dateien in einer VM zu testen als anderswo.

Haben Sie Strategien für den Umgang mit verdächtigen Dateien? Haben Sie eine neuartige, sicherheitsbezogene Verwendung für VMs gefunden? Ich möchte von ihnen hören. Schicken Sie mir einen Kommentar und wir unterhalten uns.

Erfahren Sie mehr über: Anti-Malware, VirtualBox, Virtualisierung.